Un actor de amenazas hasta ahora desconocido, al que los investigadores han llamado «Metador», lleva unos dos años infectando las telecomunicaciones, los proveedores de servicios de Internet (ISP) y las universidades.

Un actor de amenazas hasta ahora desconocido, al que los investigadores han llamado «Metador», lleva unos dos años infectando las telecomunicaciones, los proveedores de servicios de Internet (ISP) y las universidades.

Metador se dirige a organizaciones de Oriente Medio y África y su objetivo parece ser la persistencia a largo plazo para el espionaje. El grupo utiliza dos programas maliciosos basados en Windows que han sido descritos como «extremadamente complejos», pero también hay indicios de programas maliciosos para Linux.

Los investigadores de SentinelLabs descubrieron a Metador en una empresa de telecomunicaciones de Oriente Medio que ya había sido vulnerada por otros diez actores de amenazas procedentes de China e Irán, entre ellos Moshen Dragon y MuddyWater.

El análisis del malware y de la infraestructura no reveló pistas para atribuir a Metador con la suficiente confianza, ya que una de las características del grupo es que es «muy consciente de la seguridad de las operaciones.»

SentinelLabs señala en su informe que Metador «maneja una infraestructura cuidadosamente segmentada por víctima, y despliega rápidamente intrincadas contramedidas en presencia de soluciones de seguridad.»

Los investigadores descubrieron el nuevo grupo de amenazas después de que la organización víctima desplegara Singularity, la solución de detección y respuesta extendida (XDR) de SentinelOne, meses después de que Metador comprometiera su red.

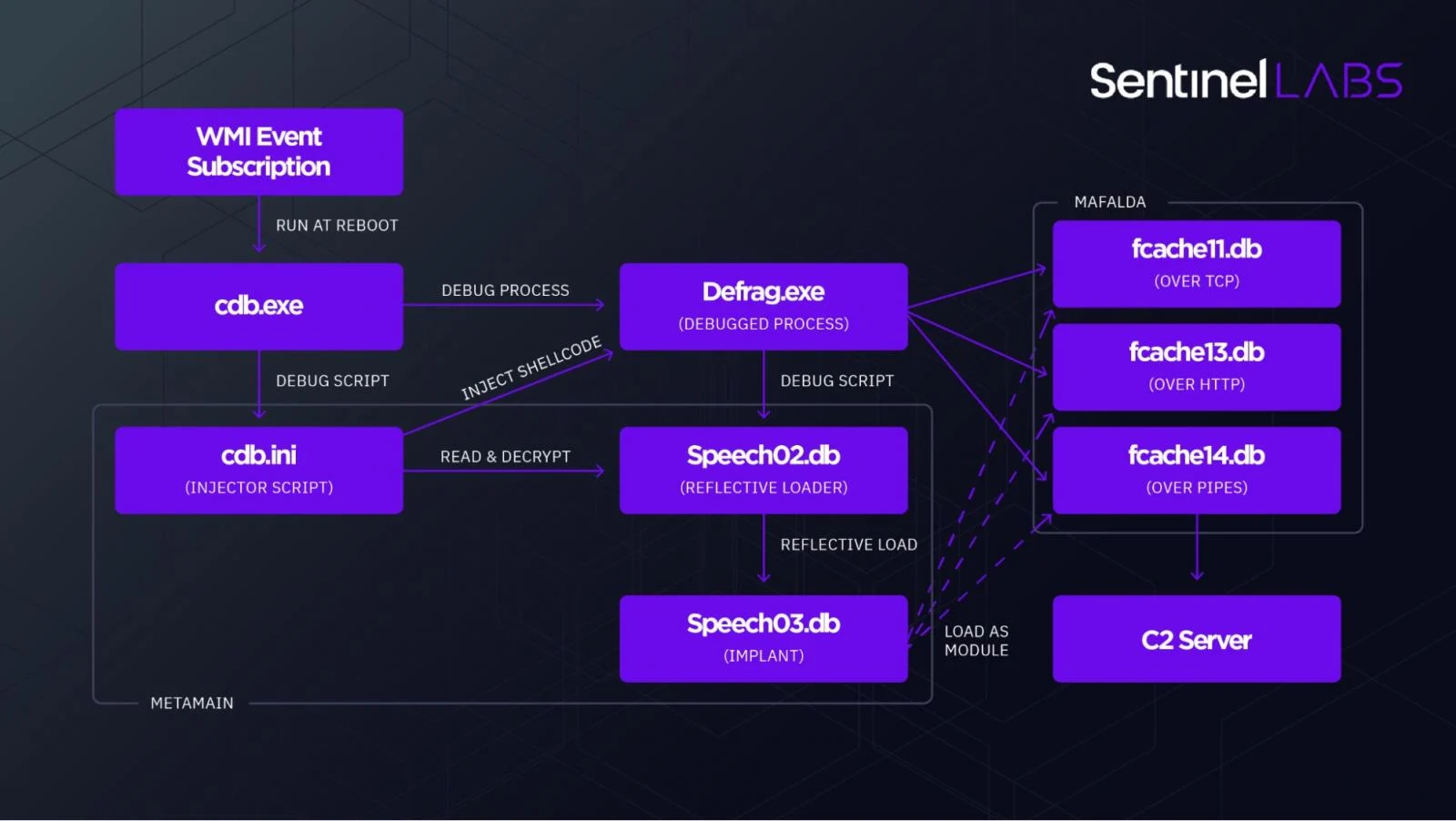

Por tanto, no se dispone de detalles sobre el vector de infección inicial. Los dos marcos de malware basados en Windows, denominados «metaMain» y «Mafalda», se ejecutan únicamente en la memoria del sistema, sin dejar ningún rastro no cifrado en el host comprometido.

Los implantes personalizados fueron descifrados y cargados en memoria a través de «cdb.exe», la herramienta de depuración de Windows -utilizada en este ataque como un LoLBin (binario que vive en la tierra)- para descifrar y cargar en memoria los dos ‘metaMain’ personalizados, y ‘Mafalda’, dos marcos de malware personalizados de Windows.

Mafalda es un implante versátil que puede aceptar hasta 67 comandos, mientras que su ofuscación de múltiples capas dificulta su análisis en detalle.

Los comandos incluyen operaciones con archivos, lectura de contenidos de directorios, manipulación del registro, reconocimiento de la red y del sistema, y exfiltración de datos al servidor de mando y control (C2).

Es probable que Mafalda haya sido desarrollado por un equipo de autores dedicado, ya que SentinelLabs vio comentarios en el código dirigidos a los operadores.

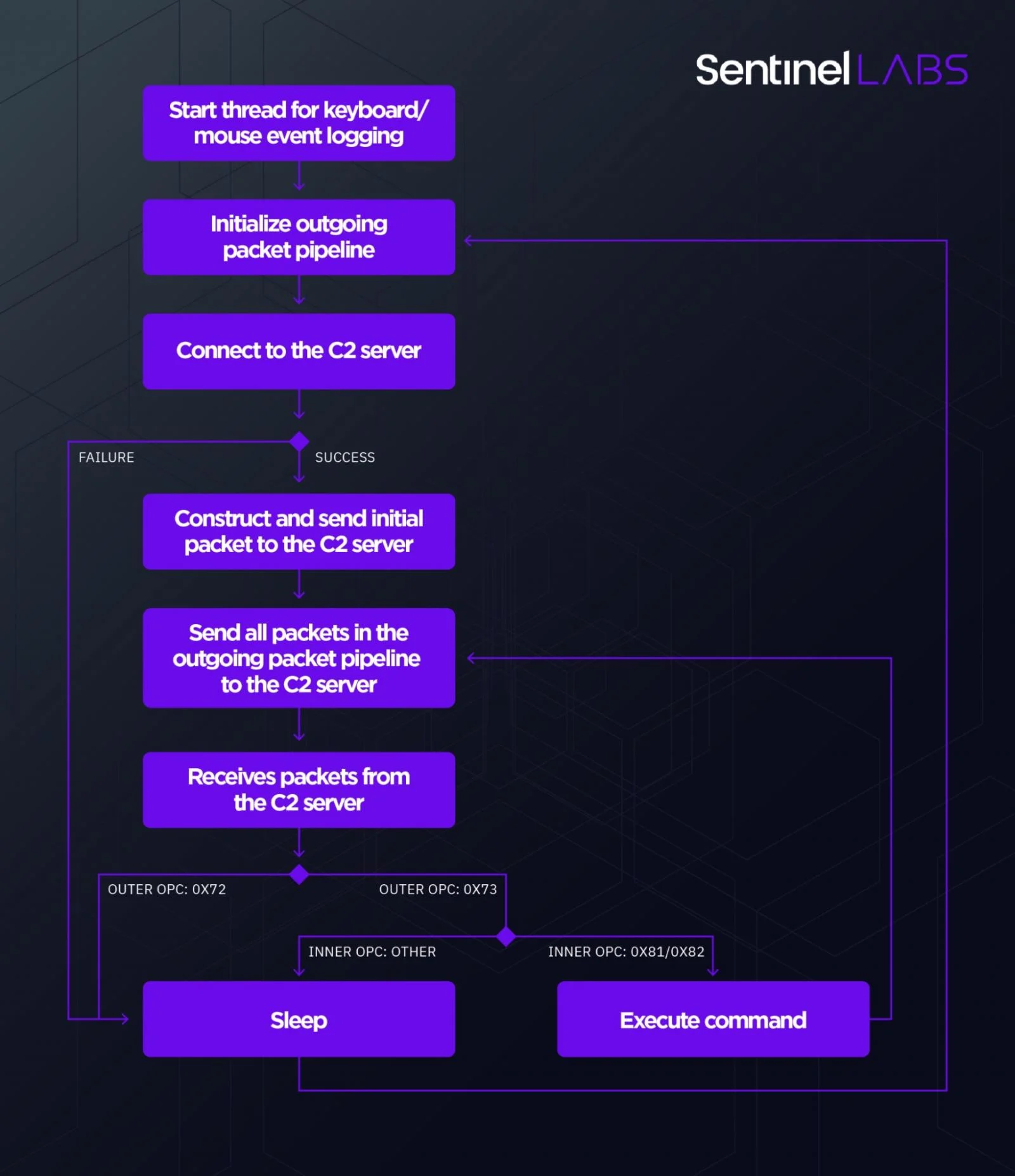

El implante metaMain se utiliza para operaciones más «prácticas», como tomar capturas de pantalla, realizar acciones de archivo, registrar eventos de teclado, y soporta la ejecución arbitraria de shellcode.

Aunque en el caso observado se utilizó el enfoque CBD para iniciar el flujo de ejecución, metMain admite métodos adicionales que se describen con mayor detalle en el informe técnico de SentinelLabs.

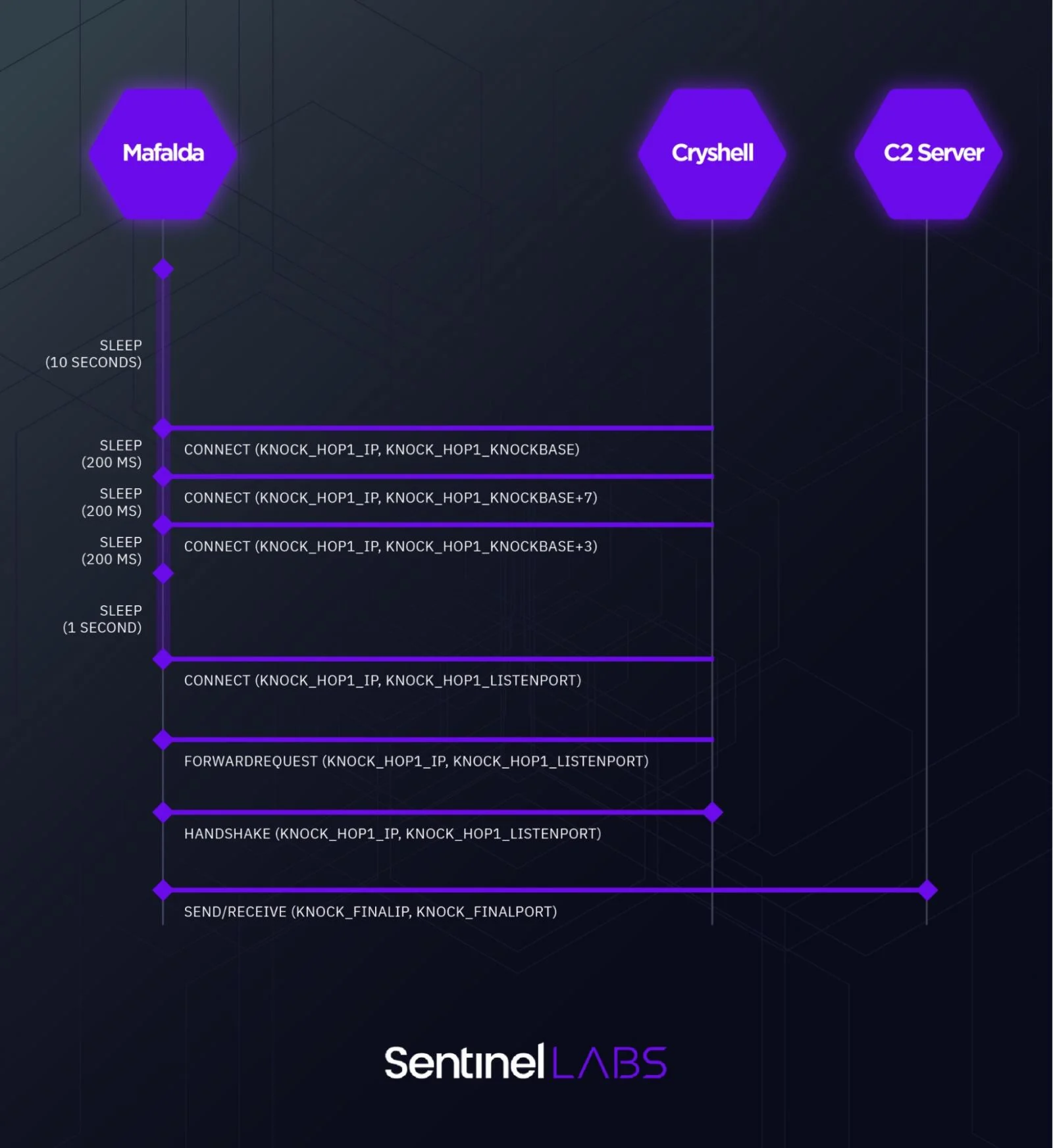

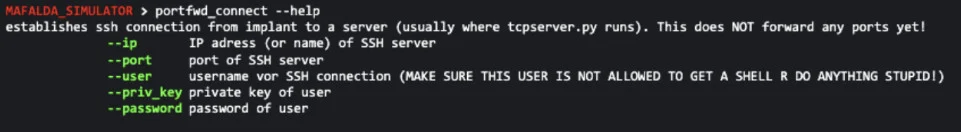

Al profundizar, los analistas encontraron indicios de un implante personalizado utilizado para el rebote de la red interna llamado «Cryshell» y una herramienta de Linux sin nombre que roba datos de las estaciones de trabajo y los canaliza de vuelta a Mafalda.

SentinelLabs no está seguro de si Cryshell y el implante de Linux son diferentes, pero subraya una diferencia en el procedimiento de golpeo de puertos y apretón de manos durante la autenticación con Mafalda, lo que apunta a dos herramientas distintas.

Los implantes personalizados y la estricta segmentación de la infraestructura de ataque (que utiliza una única dirección IP por víctima y construcción de malware) hacen que el seguimiento de Metador sea especialmente difícil.

Combinado con el uso de malware que se ejecuta completamente en memoria y LoLBins, esto permite al actor de la amenaza permanecer oculto en las redes de las víctimas durante largos periodos sin levantar la sospecha de un compromiso.

Sin embargo, a pesar de estas dificultades, la investigación de SentinelLabs reveló que algunas muestras de metaMain databan de finales de diciembre de 2020, según la marca de tiempo del registro de ejecución.

Además, la complejidad del malware y su desarrollo activo apuntan a un grupo con buenos recursos que puede mejorar aún más las herramientas.

Los investigadores también descubrieron que los desarrolladores habían documentado los marcos del malware y habían proporcionado «orientación a un grupo separado de operadores.»

Las pistas en el lenguaje utilizado indican que los desarrolladores dominan el inglés, cada uno con su idiosincrasia; sin embargo, es probable que el equipo de desarrolladores cuente con hablantes no nativos de inglés. El español también está presente en el código de Mafalda, haciendo referencia al dibujo animado homónimo de Argentina.

Basándonos en la documentación de los comandos de Mafalda, parece que un equipo dedicado desarrolla el malware y un grupo diferente lo opera.

Los indicios lingüísticos y culturales son insuficientes para una atribución clara en este caso. Sin embargo, los investigadores de SentinelLabs teorizan que detrás de Metador hay «un acuerdo de contratistas de alto nivel», como el típico de una operación de un Estado-nación.