Los routers MikroTik están siendo comprometidos para servir como proxies de comunicación para el malware Trickbot, para permitir que los dispositivos afectados por Trickbot se comuniquen con su servidor C2 de una manera que los sistemas de defensa de red estándar no detectan, según han descubierto investigadores de Microsoft.

Los routers MikroTik están siendo comprometidos para servir como proxies de comunicación para el malware Trickbot, para permitir que los dispositivos afectados por Trickbot se comuniquen con su servidor C2 de una manera que los sistemas de defensa de red estándar no detectan, según han descubierto investigadores de Microsoft.

Ataque a los routers MikroTik

Trickbot es un troyano modular que lleva existiendo desde 2016 y que suele ser utilizado por los ciberdelincuentes para distribuir ransomware u otro malware.

Los intentos anteriores de paralizar la red de bots Trickbot solo han tenido un éxito parcial, por lo que la red de bots sigue viva. Además, sus controladores intentan constantemente nuevos trucos para permitir que el malware persista en los sistemas infectados y mantener la comunicación con los servidores C2 sin interrupciones.

Su último truco consiste en obtener el control de los routers MikroTik -ya sea probando contraseñas por defecto, lanzando ataques de fuerza bruta (con contraseñas únicas que probablemente fueron cosechadas de otros dispositivos MikroTik), o explotando CVE-2018-14847- y mantenerlo cambiando la contraseña del dispositivo afectado.

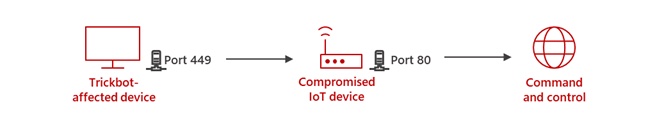

Los routers comprometidos se utilizan entonces para crear una línea de comunicación entre el dispositivo infectado por Trickbot y los servidores C2 de Trickbot: los routers reciben el tráfico del dispositivo infectado por Trickbot a través del puerto 449, lo redirigen al puerto 80 y lo envían desde ese puerto al servidor de comando y control.

Detección y reparación

Que sus routers MikroTik se vean comprometidos sólo para servir como proxies de comunicación puede parecer un problema mucho menor que el hecho de que sean secuestrados para el criptojacking, para interceptar el tráfico y servir sitios y anuncios maliciosos, o para participar en ataques DDoS.

Sin embargo, los consumidores y las organizaciones deben tener en cuenta que los atacantes pueden cambiar a cualquiera de ellos en cualquier momento.

Para ayudar a los usuarios y organizaciones (conocedores de la tecnología) a descubrir si sus dispositivos MicroTik han sido comprometidos, los investigadores de Microsoft han publicado una herramienta forense de código abierto que permite buscar propiedades sospechosas y puntos débiles de seguridad que deben ser corregidos en el router.

También han delineado algunos pasos de detección y remediación que las organizaciones pueden tomar para limpiar los dispositivos infectados y los pasos que pueden tomar para prevenir futuras infecciones.